絶対に実行しないでくさい。それでも実行する方は、すべて自己の責任でお願いします。

現在、プロバイダーや各サーバーのセキュリティも高まり、ここに記載した方法だけでは、実行が難しくなっています。

メールボム送信ソフト「Unabomber」

Unabomer(ユナボンバー)とは

「Unabomer(ユナボンバー)」は、メールボム送信ソフトです。

メールボム送信ソフト「Unabomer(ユナボンバー)」という名前は、アメリカのテロリスト・数学者のセオドア・ジョン・カジンスキーに対して、FBIがコードネームとして呼んでいたユナボム(UNABOM, University and Airline Bomber)にちなんで、名付けられ名前です。カジンスキー(ユナボマー)のテロの手法は、爆弾の使用であり、実際の爆弾とメールボムを掛けたと思われます。カジンスキー(ユナボマー)は、FBIの歴史において最も捜査に予算と時間のかかった容疑者であるとされています。現在、カジンスキー(ユナボマー)は、仮釈放なしの8回分の終身刑に服役中です。Unabomer(ユナボンバー)の操作メニュー顔面右下にあるイラストも、カジンスキー(ユナボマー)のようです。

メールボム送信ソフト「Unabomer(ユナボンバー)」は、メール送信後、送信されたメールがいくつものメールサーバを経由できるように設定できるなど、送信元特定を困難にする機能を有していました。

Unabomerの操作方法及び仕組み

- まずはメールボム送信ツール「Unabomber」をダウンロード。Una.zip

※Una.zipという圧縮ファイルで公開しているサイトが存在しましたが、現在では、ほとんどのサイトで削除されています。

最近のウイルスチェックソフトでは、ウィルスとみなすソフトがほとんどのようです。つまり、Unabomberをダウンロードするには、お使いのパソコンのウィルスチェック機能を無効にする必要があり、大変危険です。

このようなソフトを配布しているサイトには、他のウィルスやスパイウェアがそのページを開いただけで勝手にダウンロード、インストールさせられてしまう可能性もあります。

また、Una.zipの中に、Unabomberでなく別のウイルスが仕込まれている可能性もあります。

しかしながら、ウィルスチェック機能を無効にしてしまっているので、ウィルスやスパイウェアに感染してもわからない・対処できないことになり、大変危険です。 - ダウンロードをしたら適当な場所に展開。

※上記の通り、現在は、ウィルス対策ソフトが有効な場合、ウィルスとみなされ即刻削除となります。

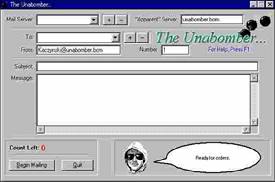

「Unabomber」のメニュー画面です - 各項目を入力し、セッティングをします。(半角英数のみ使用可、日本語は不可)

Mail Server:

SMTPサーバー名を入力します。

リメーラー(メール版の串みたいなものです)を経由すると書き換えられるので、自分のプロバイダーのでもいいのですが、

ログ公開による追跡が心配な人は外部のものを使いましょう。

しかし外部のSMTPサーバーを使ってもプロバイダーのホスト名が漏れている場合が多いので、

メール専用のフリー接続と合わせて使用すれば効果的です。

ただし、フリー接続やリメーラーもログは取っているでしょうから、

警察など公的権力が介入すれば、ログは公開され、追跡可能であることを忘れてはいけません。

リメーラーやフリー接続を使用することは、ほんの少し追跡を難しくする程度にしか過ぎません。*外部から使用可能なSMTPサーバー(IP・ホスト漏れ)

gricmail.gric.net

triathlon.net

toad.com

thanks.r-key.co.jp

public.wfptt.sd.cnこれ以外にも探せばいくらでもありますよ。

匿名SMTPは以外と見つかりませんが・・・。“Apparent”Server:

SMTPサーバーのフェイク名になりますが、ホスト名は漏れるので気休め程度にしかなりません。

どっちにしてもリメーラーを経由すれば書き換えられるので、デフォルトのままでいいでしょう。

To:

リメーラーのメールアドレスを入力します。

間違っても相手のメールアドレスをここに入力しないように(笑)

From:

デフォルトのままだとエラーになりますので、

「anonymous@user.com」とか適当に作ったメールアドレスを入力しましょう。

「To:」と同じリメーラーのアドレスでも構いません。

これもリメーラーを経由すると書き換えられます。ちなみに某フリー接続のSMTPサーバーを使用した場合は、

その時に登録したメールアドレスを入力する必要があります。

しかし外部のSMTPサーバーを使えば、どんなメールアドレスからでも送信できます。

匿名SMTPサーバーなら、フリー接続のホストも隠せるので更にいいですが、簡単には見つかりません。

Number:

ここでボムを何通送るか決めます。

サーバーを落とさない程度の数にとどめておいた方が自分の身の為ですよ。

Subject:

やはり書き換えられるので適当でいいです。Message:

リメーラーを経由させるので下の図のように書きます。::

Request-Remailing-To:転送先(相手)のメールアドレス本文1行目 コロンを2つ書きます

2行目 「Request-Remailing-To:」と書いて「To:」の後に転送先(相手)のメールアドレスを書きます。

3行目 空欄

4行目 空欄

5行目 ここからが相手に送信されるメッセージです。(4行目までは消えてしまいます)注意:2行目の「Request-Remailing-To:」(cpunk)の部分は使用するリメーラーによって違います。

リメーラーを多段にする場合は次のようになります。(3段の場合)

::

Request-Remailing-To:2段目のリメーラー::

Request-Remailing-To:3段目のリメーラー::

Request-Remailing-To:相手のメールアドレス本文*「Request-Remailing-To:」(cpunk)が使用可能なリメーラーアドレス

remailer@flashmail.com

これは多段には不向きです。mixmaster@remail.obscura.com

mixmaster@fitug.de

この2つは多段にした方がいいです。

1つだとヘッダに転送前のSMTPサーバー名が漏れてる事があるので・・・。リメーラーについての補足説明 基本的にリメーラーは不安定なものが多いです。送信したメールがすべて消滅したり、2週間後ぐらいに到着したり・・・。

特に多段にする場合はすべて安定してるリメーラーを使わないと相手に届かない可能性などが高くなります。

ちなみに多段の場合、ヘッダの情報は最後に通したリメーラーのものになりますそれとリメーラーよっては、何故かヘッダに転送前のSMTPサーバー名、及びホスト名が漏れる時があります。

(送信したメールすべてではなく、100通に1通とかだったりするので性質が悪いです・・・。)

これは2段にすればほぼ完全に回避できると思います。保証は出来ませんが、、、

それが心配でしたら、フリー接続も利用した方がいいでしょう。

念の為、相手に送信する前に自分に向けて撃って、ヘッダの確認などをした方がいいですよ。フリー接続についての補足説明 リメーラーを使っても、ボム受信者がサーバーの管理人に問い合わせなどをして、

ログの閲覧許可を得た場合、最後には接続元のホストにたどり着いてしまいます。

フリー接続を使っていれば、そこまで追跡されてもフリー接続のホストしか残らないので、

飛躍的に安全度が高まります。もちろん架空の登録でないと意味がありませんが(笑)

ですが、フリー接続はメルアド認証による規制がある場合が多いので、その回避方法も書いておきます。

そこで、まずメルアド認証とは何か?それはフリー接続を利用してメールを送信する場合に、

送信者のメールアドレスが、そこで入手したものでないと送信出来ないというものです。

そこで入手したメールアドレスを使用すれば問題無いのですが、それでは相手から反撃を受ける場合があるし、

送信したメールのログも、フリー接続のサーバーに残ってしまうので安全度はイマイチです。

しかし、メルアド認証はSMTPサーバーで行われることに着目しましょう。

つまりSMTPを外部のものにすれば良いということです。

そうすれば返信アドレスを「anonymous@user.com」など、架空のものでも送信が出来るし、

メールのログも分散されるので追跡も困難になります。

外部SMTPが接続元を漏らさないものなら更に安全度は高くなるのですが、

そのようなSMTPサーバーは以外と少ないので、結局は漏れSMTPで妥協する事になるかも。

それでも外部のSMTPサーバーとフリー接続の両方から、送信・接続時間の記録とホスト・IPなどを揃えれば、

電話の発信源、及びマシンの特定などから追跡は可能なのですが・・・。 - 最後に左下にある「BeginMailing」と書いてあるボタンを押せば送信開始。フリー接続を使用する方は、そちらの回線で接続するのを忘れないで下さいね。

メインのプロバイダーで接続してたら意味が無いですからね。さらに安全性を高めたいのであれば、会員登録のいらないインターネットカフェを利用するか、

ISDN公衆電話からノートパソコンで撃つなどの工夫をしましょう。

結論としては自宅の電話回線を使用している限りは、絶対に安全と言える方法はないと思います。それとここで紹介した方法は私個人の知識の範囲でしかないので、これが最良の方法という訳ではありません。

もし他にいい方法などがあれば、情報提供して頂けるとありがたいです。

それと、私の思い込みや勘違いによる間違った点などもあると思いますが、その辺のことはご了承下さいね。

◆補足◆

NTT Docomoのi-modeは、E-mailを受信するだけで利用料金がかかりますので要注意です。

i-modeメール受信料金(現在は、変わっている可能性もあります)

全角20字:0.9円

全角50字:0.9円

全角100字:1.2円

全角150字:1.5円

全角250字:2.1円

ですから、理論上半角500字のメールボムを1万通送信すると、¥21,000の受信料がかかることになります(恐)

毎晩こっそり送れば、60万くらいの請求書を作る危険性があります(笑)

冗談ではすまされないでしょう(爆)

※当記事を別サイトで初めて書いたのが、2003年頃と大変古い情報となっています。ISDN、i-modeなど今や無くなった絶滅寸前の物ばかりです。その古さをお楽しみ下さい(笑)

Unabomberが、現在のプロバイダで使えない訳

プロバイダ各社が、2006年頃から、25番ポートブロック(Outbound Port25 Blocking)を始めたからです。今では、25番ポートブロック(Outbound Port25 Blocking)を実施してないプロバイダのほうが少ない状態です。

25番ポートブロック(Outbound Port25 Blocking)とは、ウイルス感染者や迷惑メール送信業者が、プロバイダの送信メールサーバーを利用しないで、自分のPCまたはサーバから故意あるいは無意識に行う大量メール送信を防止する対策です。

この仕組みによって、Unabomberもメール発信が不可になりました。

例外的に、動的IPアドレスでなく固定IPアドレスの提供を受けている場合、25番ポートブロック(Outbound Port25 Blocking)が実施されてない場合が多いですが、固定IPアドレスなので、発信元はバレバレで隠すことができません。

現在では、迷惑メールに対する法整備も進みました。

メールボムも迷惑メールの一種です。もし送信した場合、「特定電子メールの送信の適正化等に関する法律」に基づき、

「1年以下の懲役または100万円以下の罰金(法人の場合は、行為者を罰するほか、法人に対して3000万円以下の罰金)に処せられます。」

という罰則も設けられています。